لقد أدت ميزة "الإعجاب" الخارجية الجديدة إلى إنشاء حركة جديدة تمامًا من عمليات الاحتيال غير المرغوب فيها على فيسبوك وقد قامت بذلك أعد الشبكة الاجتماعية إلى المكان المناسب لها: أن تكون متفاعلاً مع الأمان التهديدات.

شارك في التأليف مع توم استون, SocialMediaSecurity.com

عندما أعلن فيسبوك لأول مرة عن ميزة "الإعجاب" بموقعه الخارجي في أبريل، كان هناك العديد من أنواع الأمان فكرت في كيفية استغلالها قريبًا للشر. تم تصميم ميزة "الإعجاب" بواسطة Facebook حتى يتمكن مطورو الويب من وضع الكود في أي مكان يريدونه على الويب. ليس فقط أنه سهل الاستخدام، ولكن من السهل إساءة استخدامه. في حين أن هذه الميزة تتمتع بالكثير من المزايا من منظور العلامة التجارية، فهي تساعد فيسبوك على توسيع الرسم البياني الاجتماعي الخاص به، أي واحد مع موقع على شبكة الإنترنت يمكن استخدامه. أدى هذا إلى ظهور حركة جديدة تمامًا من عمليات الاحتيال غير المرغوب فيها على Facebook - تسمى "com.likejacking" من قبل الكثيرين - وقد أعاد الشبكة الاجتماعية إلى مكانها المريح: وهي التفاعل مع التهديدات الأمنية.

ظهرت أحدث عملية احتيال كموقع ويب يحتمل أن يكون مضحكا. يدعي الموقع المعني، والذي يغري مستخدمي فيسبوك بملاحظة في موجز أخبار أحد الأصدقاء، أنه يعرض "أسوأ 15 خطأ في البناء على الإطلاق!" المستخدمين يتم الترحيب بهم بصورة لمبولتين موضوعتين بالقرب من بعضهما البعض بشكل غير مستقر، وتوجه التعليمات القراء إلى النقر على الصورة لمشاهدة أكثر. لا يؤدي النقر على الصورة إلى توجيه المستخدمين إلى رحلة أسفل الشارع المنبثق فحسب، بل يؤدي أيضًا إلى تحديد مكانهم تلقائيًا ملاحظة "أعجبني" تشير إلى أن المستخدمين يمتلكون موجزًا على Facebook، بهدف حث أصدقاء ذلك المستخدم على فعل الشيء نفسه.

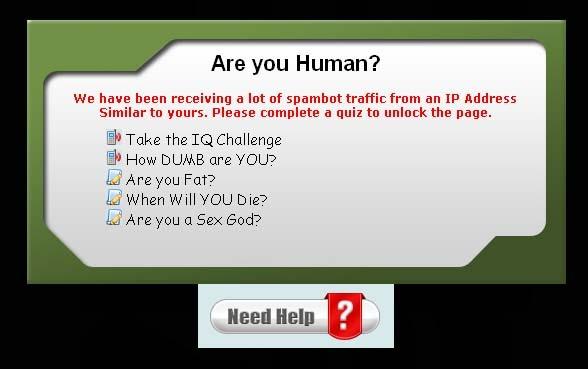

أول دليل على وجود شيء غريب في الموقع هو عنوان URL الخاص به، والذي يشير إلى أنه يوفر "تخطيطات Facebook مجانية". ثم، تقوم الصفحة باحتجاز الزائرين باستخدام بعض جافا سكريبت الفاخرة بحيث لا يمكنهم التمرير لأسفل أو مغادرة الصفحة دون "إجراء اختبار". أبعد من ذلك، تحاول الصفحة تخويف الزائرين من خلال نافذة منبثقة تقول "لقد تلقينا الكثير من حركة مرور البريد العشوائي من عنوان IP مشابه لـ خاصة بك. يرجى إكمال الاختبار لفتح الصفحة". يعد هذا أسلوبًا نموذجيًا للتخويف في الهندسة الاجتماعية وهو شائع في عمليات الاحتيال عبر الرسائل النصية.

يؤدي النقر فوق أحد الروابط الموجودة في iframe إلى إرسال طلب إلى برنامجين تابعين إضافيين، ومن المرجح أن يتم جمع النقرات لبرنامج CPA (تكلفة الإجراء). تحدث هذه الطلبات بسرعة كبيرة بحيث لا يكون لدى المستخدم أي فكرة عن الاتصال بمواقع أخرى. ترتبط صفحة الاختبار الرئيسية التي تحتوي على صور البناء بشركة تدعى CPALeads.

بعد الوصول إلى صفحة CPALeads، هناك انفجار في جميع أنواع المشكلات المختلفة. يؤدي النقر فوق أي شيء من هذه النقطة فصاعدًا إلى نقل المستخدمين إلى موقعين مختلفين لاختبارات الاحتيال، حيث يتم تقديم المزيد من الأسئلة لهم والتي تنتهي بشاشة لإدخال رقم هاتفهم الخلوي. تحتوي عملية احتيال الرسائل النصية هذه على شروط خدمة خادعة تنص على أنه من خلال إدخال رقم هاتف محمول، يوافق المستخدم على خدمة اشتراك للتجديد التلقائي بقيمة 9.99 دولارًا شهريًا. تدعي الصفحة التالية أنها تعرض إعلانات تحديد الموقع الجغرافي التي تعرض "مستخدمي الاختبار" الآخرين بالقرب منك. وإذا حاولت الابتعاد عن الصفحة، فستبدأ عملية الاحتيال تصبح سيئة. يخبرك أن أصدقائك يعتقدون أنك غبي. يتم الوعد بأجهزة iPad المجانية، مما يؤدي إلى المزيد من عمليات الاحتيال عبر الرسائل النصية، ويؤدي إغلاق الصفحة إلى ظهور المزيد من النوافذ المنبثقة.

إحدى خصائص الاحتيال المثيرة للاهتمام والجديدة إلى حد ما، هي أنه إذا كان الزائر يستخدم أداة حظر الإعلانات مثل ملحق Firefox Adblock Plus أو NoScript بينما يوجد في هذا الموقع رمز لاكتشاف هذه الأدوات وتطالب الصفحة المستخدمين بتعطيل هذه الوظائف الإضافية أو تمكين JavaScript. سيخبر الزائرين في الواقع كيفية تعطيل المكون الإضافي من خلال تعليمات مفصلة ولقطات شاشة.

التحدي الأمني الدائم هو أن المحتالين يواصلون اكتساب المزيد من الذكاء، في حين أن جهود تثقيف المستخدم العام وتمكين السلامة لا تواكب هذه الوتيرة. مع فيسبوك، يستمر في خلق أرض خصبة لهذا النوع من المحتالين من خلال وضع ثراء الميزات على حساب سلامة المستخدم، و يبدو أنه يتبع نفس النهج التفاعلي تجاه وظيفة "الإعجاب" الخارجية الخاصة به والتي أوقعته في الكثير من المشاكل مع تطبيقاته.

ملحوظة: بينما يبدو أنه اعتبارًا من تاريخ النشر، قام Facebook بتعطيل هذه الصفحة من تغذية البريد العشوائي في خلاصات أخبار المستخدمين، إلا أنها انتشرت لمدة ثلاثة أيام على الأقل قبل أن يتم تعطيلها.