Хакери, използващи крос-сайт скриптове (XSS) недостатък в изоставена добавка за количка, за да превземат уязвими сайтове.

Базираните на WordPress сайтове за пазаруване са атакувани от хакерска група, която злоупотребява с уязвимост в плъгин за пазарска количка, за да постави задни вратички и да превземе уязвими сайтове.

Сигурност

- 8 навика на много сигурни дистанционни работници

- Как да намерите и премахнете шпионски софтуер от телефона си

- Най-добрите VPN услуги: Как се сравняват топ 5?

- Как да разберете дали сте замесени в нарушение на сигурността на данните -- и какво да направите след това

В момента продължават атаки, според Defiant, компанията зад Wordfence, плъгин за защитна стена за WordPress сайтове.

Хакерите се насочват към WordPress сайтове, които използват "Изоставена количка Lite за WooCommerce”, плъгин, инсталиран на над 20 000 WordPress сайта, според официалното хранилище на WordPress Plugins.

Как работи уязвимостта

Тези атаки са един от онези редки случаи, при които обикновена и обикновено безобидна уязвимост на междусайтови скриптове (XSS) може действително да доведе до сериозни хакове. XSS недостатъците рядко се въоръжават по толкова опасен начин.

Тези хакове се случват поради режима на работа на приставката и уязвимостта, като и двете се комбинират, за да създадат перфектната буря.

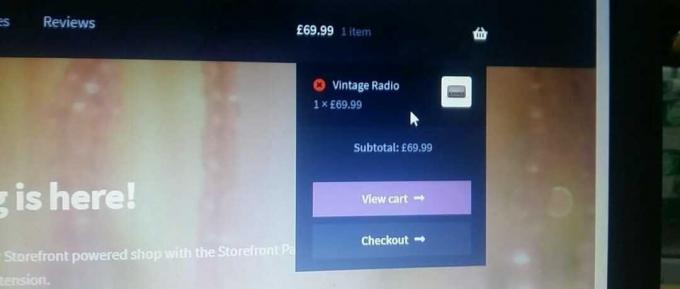

Плъгинът, както подсказва името му, позволява на администраторите на сайта да преглеждат изоставени колички за пазаруване - какви продукти са добавили потребителите в количките си, преди внезапно да напуснат сайта. Собствениците на сайтове използват този плъгин, за да изведат списък с потенциално популярни продукти, които магазинът може да иска да има на склад в бъдеще.

Тези списъци с изоставени колички са достъпни само в бекенда на сайта на WordPress и обикновено само за администратори или други потребители с акаунти с високи привилегии.

Как хакерите се възползват от недостатъка

Според а отчет от изследователя по сигурността на Defiant Mikey Veenstra, хакерите автоматизират операции срещу базирани на WordPress WooCommerce магазини, за да генерират пазарски колички, които съдържат продукти с неправилно формирани имена.

Те добавят експлойт код в едно от полетата на пазарската количка, след което напускат сайта, действие, което гарантира, че експлойт кодът се съхранява в базата данни на магазина.

Когато администратор получи достъп до бекенда на магазина, за да види списък с изоставени колички, експлойт кодът на хакерите се изпълнява веднага щом определена бекенд страница се зареди на екрана на потребителя.

Veenstra каза, че Wordfence е открил няколко опита за използване срещу използването на тази техника през последните няколко седмици.

Атаките, които компанията забеляза, използваха експлойт код, който зареждаше JavaScript файл от връзка bit.ly. Този код се опита да постави две различни задни вратички на сайтове, работещи с уязвимия плъгин.

Първата задна врата е под формата на нов администраторски акаунт, който хакерите създават на сайта. Този нов администраторски потребител се казва "woouser", регистриран е с имейл адреса "[email protected]" и използва парола "K1YPRka7b0av1B".

Втората задна врата е много умна и е техника, която рядко се среща. Veenstra каза ZDNet злонамереният код изброява всички добавки на сайта и търси първия, който е деактивиран от администратора на сайта.

Хакерите не го активират отново, а вместо това заменят съдържанието на основния му файл със злонамерен скрипт, който работи като задна врата за бъдещ достъп. Плъгинът ще остане деактивиран, но тъй като файловете му все още са на диска и са достъпни чрез уеб заявки, the хакерите могат да изпратят злонамерени инструкции към тази втора задна врата, в случай че собствениците на сайтове премахнат „woouser“ сметка.

The bit.ly връзка използван за тази кампания, е посетен повече от 5200 пъти, което предполага, че броят на заразените сайтове най-вероятно е хиляди.

Числото 5200+ обаче не е съвсем точно. Veenstra обяснява.

„Статистиката на Bit.ly може да бъде подвеждаща, тъй като един заразен сайт може да изведе тази връзка няколко пъти, ако XSS полезният товар остава в таблото за управление на изоставената количка и администраторът го посещава често“, каза Veenstra пред ZDNet в интервю.

„Също така е трудно да се каже колко успешни XSS инжекции седят и чакат администратор да отвори тази страница за първи път“, също така изследователят добавен, което предполага, че много сайтове може вече да са били атакувани, но все още не е внедрена задна вратичка върху тях и следователно връзката bit.ly все още не е зареден.

В момента Veenstra и останалата част от персонала на Defiant не могат да кажат със сигурност какво се опитват да постигнат хакерите, като хакнат всички тези колички за пазаруване, базирани на WordPress.

„Нямаме много данни за успешни експлойти, защото нашият WAF спря всеки от нашите активни потребители да бъде компрометиран“, каза Veenstra.

Хакерите може да използват тези сайтове за всичко - от SEO спам до скимери за засаждане на карти.

Плъгинът „Abandoned Cart Lite for WooCommerce“ получи корекция за вектора на XSS атака, който хакерите експлоатират по време на тези скорошни атаки във версия 5.2.0, пусната на 18 февруари.

Собствениците на сайтове за пазаруване в WordPress, използващи приставката, се съветват да актуализират своите сайтове и да прегледат списъка с администраторски акаунти на контролния панел за подозрителни записи. „Woouser“ може да не присъства, но хакерите също може да са го променили с нещо друго.

WordPress 5.0 излезе. Ето обиколка на новите функции!

Още доклади за уязвимости:

- Google разкрива Chrome zero-day под активни атаки

-

Нов експлойт позволява на атакуващите да поемат контрола върху Windows IoT Core устройства

- Google: Chrome zero-day беше използван заедно с Windows 7 zero-day

- Грешка в WDS позволява на хакери да отвличат Windows сървъри чрез неправилно формирани TFTP пакети

- Adobe пуска извънлентова актуализация за корекция на ColdFusion zero-day

- Cisco казва на собствениците на комутатори Nexus да деактивират функцията POAP от съображения за сигурност

- DJI поправя уязвимостта, която позволява на потенциални хакери да шпионират дронове CNET

- Топ 10 на уязвимостите на приложенията: Доминират плъгини и разширения без корекции TechRepublic