फोर्टिनेट रिपोर्ट ने लिनक्स सिस्टम पर हमलों की बढ़ती संख्या पर भी प्रकाश डाला।

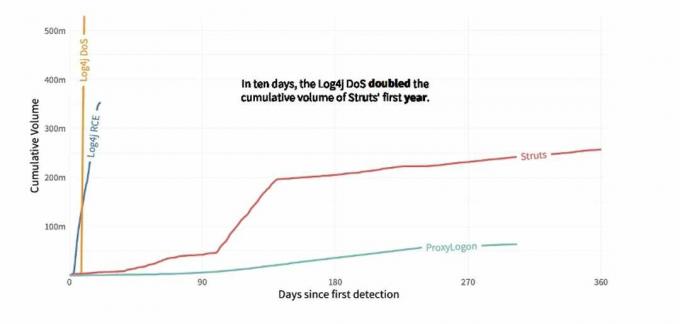

साइबर सुरक्षा की दिग्गज कंपनी फोर्टिनेट ने यह पाया लॉग4जे 2021 की दूसरी छमाही में चरम 10-दिवसीय औसत वॉल्यूम के आधार पर ProxyLogon की तुलना में गतिविधि की मात्रा लगभग 50 गुना थी। यह खोज कंपनी का हिस्सा थी फोर्टीगार्ड लैब्स ग्लोबल थ्रेट लैंडस्केप रिपोर्ट इस सप्ताह जारी किया गया।

फोर्टिनेट रिपोर्ट ने लिनक्स सिस्टम पर हमलों पर भी प्रकाश डाला, जिनमें से कई निष्पादन योग्य और लिंक करने योग्य प्रारूप (ईएलएफ) बायनेरिज़ के रूप में आते हैं।

"Q4 में नए Linux मैलवेयर हस्ताक्षरों की दर Q1 2021 की तुलना में चार गुना हो गई है, जिसमें ELF वैरिएंट Muhstik, RedXOR मैलवेयर और यहां तक कि Log4j Linux को लक्षित करने वाले खतरों के उदाहरण हैं। रिपोर्ट में बताया गया है कि 2021 के दौरान ईएलएफ और अन्य लिनक्स मैलवेयर पहचान की व्यापकता दोगुनी हो गई।

भी: लिनक्स सिस्टम पर स्नैप-कॉन्फाइन फ़ंक्शन में कई कमजोरियाँ पाई गईं

"वेरिएंट और वॉल्यूम में यह वृद्धि बताती है कि लिनक्स मैलवेयर तेजी से विरोधियों के शस्त्रागार का हिस्सा बन रहा है।"

ख़तरे वाले कलाकार DDoS हमलों से परे भी बॉटनेट के उपयोग को विकसित कर रहे हैं। फोर्टिनेट ने कहा कि "मुख्य रूप से अखंड" होने के बजाय, बोटनेट "अब बहुउद्देश्यीय हमला वाहन हैं जो रैंसमवेयर सहित कई अधिक परिष्कृत हमले तकनीकों का लाभ उठा रहे हैं।"

अधिक Log4j

- Log4j जीरो-डे: अपनी सुरक्षा कैसे करें

- अपाचे ने नया 2.17.0 पैच जारी किया

- सुरक्षा फर्म ने नए आक्रमण वेक्टर की खोज की

- 10 प्रश्न जो आपको अवश्य पूछने चाहिए

- सरकार ने Log4j एडवाइजरी जारी की

- अब तक लगभग आधे कॉर्पोरेट नेटवर्क पर हमला किया जा चुका है

- अमेरिका: करोड़ों डिवाइस ख़तरे में हैं

"उदाहरण के लिए, मिराई जैसे बॉटनेट के ऑपरेटरों सहित खतरे वाले अभिनेताओं ने अपने हमले किट में लॉग 4 जे भेद्यता के लिए शोषण को एकीकृत किया। इसके अलावा, रेडएक्सओआर मैलवेयर के एक नए संस्करण से जुड़ी बॉटनेट गतिविधि को ट्रैक किया गया था, जो डेटा एक्सफ़िल्ट्रेशन के लिए लिनक्स सिस्टम को लक्षित करता है। का एक प्रकार प्रदान करने वाले बॉटनेट का पता लगाना रेडलाइन चोरी करने वाला मैलवेयर रिपोर्ट में कहा गया है, ''अक्टूबर की शुरुआत में सीओवीआईडी-थीम वाली फ़ाइल का उपयोग करके नए लक्ष्य खोजने के लिए मॉर्फिंग में भी वृद्धि हुई।''

रिपोर्ट में इस बारे में विस्तार से बताया गया है कि कैसे साइबर हमलावर दूरस्थ कार्य और सीखने से जुड़े आक्रमण वैक्टरों को अधिकतम कर रहे हैं। फोर्टिनेट ने ब्राउज़र-आधारित मैलवेयर के विभिन्न रूपों में विस्फोट देखा, जो फ़िशिंग लालच के साथ-साथ स्क्रिप्ट के रूप में सामने आए जो कोड इंजेक्ट करते हैं या उपयोगकर्ताओं को दुर्भावनापूर्ण साइटों पर रीडायरेक्ट करते हैं।

शोधकर्ताओं ने वितरण तंत्र को तीन व्यापक श्रेणियों में विभाजित किया है: Microsoft Office निष्पादन योग्य (MSExcel/, MSOffice/), PDF फ़ाइलें, और ब्राउज़र स्क्रिप्ट (HTML/, JS/)।

"इस तरह की तकनीकें साइबर अपराधियों के लिए नवीनतम समाचारों के लिए लोगों की इच्छा का फायदा उठाने का एक लोकप्रिय तरीका बनी हुई हैं महामारी, राजनीति, खेल, या अन्य सुर्खियों के बारे में, और फिर कॉर्पोरेट नेटवर्क में प्रवेश के रास्ते खोजें। फोर्टिनेट ने कहा, हाइब्रिड काम और सीखना एक वास्तविकता बने रहने के साथ, मैलवेयर और संभावित पीड़ितों के बीच सुरक्षा की कम परतें हैं।

फोर्टिनेट ने कहा कि जब रैंसमवेयर की बात आती है तो हमलों में इस्तेमाल होने वाले नए और पुराने रैंसमवेयर स्ट्रेन का मिश्रण देखने को मिलता है।

फोर्टीगार्ड लैब्स ने कहा कि उसने "फोबोस, यानलुओवांग और ब्लैकमैटर के नए संस्करणों सहित कई रैंसमवेयर प्रकारों से जुड़ी दुर्भावनापूर्ण गतिविधि का लगातार स्तर देखा है।"

फोर्टिनेट के शोधकर्ताओं ने नोट किया कि Log4j कमजोरियां और अन्य इस बात का एक उदाहरण हैं कि साइबर अपराधी और राष्ट्र-राज्य व्यापक खामियों का फायदा उठाने में कितनी तेजी से आगे बढ़ते हैं।

फोर्टीगार्ड लैब्स में सुरक्षा अंतर्दृष्टि और वैश्विक खतरा गठबंधन के प्रमुख डेरेक मैन्की ने कहा कि नई और विकसित हमले की तकनीकें पूरी हत्या को प्रभावित करती हैं। श्रृंखला लेकिन विशेष रूप से हथियारीकरण चरण में, एक अधिक उन्नत लगातार साइबर अपराध रणनीति के विकास को दर्शाता है जो अधिक विनाशकारी है और अप्रत्याशित।

सुरक्षा

- अत्यधिक सुरक्षित दूरस्थ श्रमिकों की 8 आदतें

- अपने फोन से स्पाइवेयर कैसे ढूंढें और हटाएं

- सर्वोत्तम वीपीएन सेवाएँ: शीर्ष 5 की तुलना कैसे की जाती है?

- कैसे पता करें कि आप डेटा उल्लंघन में शामिल हैं - और आगे क्या करें