Microsoft ने कंपनी को अब तक रिपोर्ट की गई सबसे गंभीर बगों में से एक को ठीक कर दिया है।

यह सभी देखें

विंडोज 10 सुरक्षा: 'इतना अच्छा, यह पैच किए बिना शून्य-दिनों को ब्लॉक कर सकता है'

इसके शोधकर्ताओं ने पाया है कि विंडोज़ 10 एनिवर्सरी अपडेट चलाने वाले सिस्टम को माइक्रोसॉफ्ट द्वारा उनके लिए पैच जारी करने से पहले ही दो कारनामों से बचाया गया था।

अभी पढ़ेंकई लोगों को इसकी जानकारी नहीं है कि पिछले महीने माइक्रोसॉफ्ट ने कंपनी को अब तक रिपोर्ट किए गए सबसे गंभीर बगों में से एक को ठीक कर दिया था समस्या जिसका दुरुपयोग एंटरप्राइज़ में डोमेन नियंत्रक के रूप में चल रहे विंडोज़ सर्वर पर आसानी से कब्ज़ा करने के लिए किया जा सकता है नेटवर्क.

बग को अगस्त 2020 पैच मंगलवार में पहचानकर्ता के तहत पैच किया गया था सीवीई-2020-1472. इसे विशेषाधिकार में वृद्धि के रूप में वर्णित किया गया था नेटलॉगऑन, वह प्रोटोकॉल जो डोमेन नियंत्रकों के विरुद्ध उपयोगकर्ताओं को प्रमाणित करता है।

भेद्यता को 10 की अधिकतम गंभीरता रेटिंग प्राप्त हुई, लेकिन विवरण कभी भी सार्वजनिक नहीं किया गया, जिसका अर्थ है कि उपयोगकर्ताओं और आईटी प्रशासकों को कभी पता नहीं चला कि समस्या वास्तव में कितनी खतरनाक थी।

शून्य के एक समूह के साथ एक डोमेन नियंत्रक पर कब्ज़ा करें

लेकिन ए में आज का ब्लॉग पोस्टडच सुरक्षा फर्म सिकुरा बी.वी. की टीम ने आखिरकार इस रहस्यमय बग से पर्दा उठा लिया है और CVE-2020-1472 का अधिक गहराई से वर्णन करते हुए एक तकनीकी रिपोर्ट प्रकाशित की है।

और रिपोर्ट के अनुसार, बग वास्तव में इसके 10/10 सीवीएसएसवी3 गंभीरता स्कोर के योग्य है।

सिकुरा विशेषज्ञों के अनुसार, बग, जिसका नाम उन्होंने रखा है ज़ीरोलॉगन, नेटलॉगऑन प्रमाणीकरण प्रक्रिया में उपयोग किए जाने वाले कमजोर क्रिप्टोग्राफ़िक एल्गोरिदम का लाभ उठाता है।

यह बग एक हमलावर को नेटलॉगऑन प्रमाणीकरण प्रक्रियाओं में हेरफेर करने की अनुमति देता है और:

- डोमेन नियंत्रक के विरुद्ध प्रमाणित करने का प्रयास करते समय नेटवर्क पर किसी भी कंप्यूटर की पहचान का प्रतिरूपण करें

- नेटलॉगऑन प्रमाणीकरण प्रक्रिया में सुरक्षा सुविधाओं को अक्षम करें

- डोमेन नियंत्रक की सक्रिय निर्देशिका पर कंप्यूटर का पासवर्ड बदलें (एक डोमेन से जुड़े सभी कंप्यूटरों का डेटाबेस और उनके पासवर्ड)

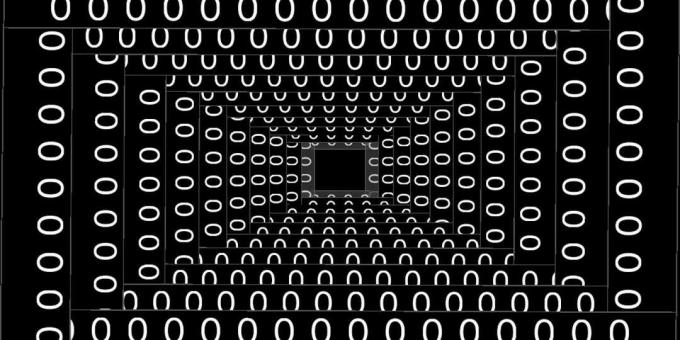

सार, और बग को ज़ीरोलॉगन नाम देने का कारण यह है कि हमला कुछ नेटलॉगऑन प्रमाणीकरण मापदंडों में शून्य वर्ण जोड़कर किया जाता है (नीचे ग्राफ़ देखें)।

पूरा हमला बहुत तेज़ है और अधिकतम तीन सेकंड तक चल सकता है। इसके अलावा, इस बात की कोई सीमा नहीं है कि कोई हमलावर ज़ीरोलॉगन हमले का उपयोग कैसे कर सकता है। उदाहरण के लिए, हमलावर स्वयं को डोमेन नियंत्रक के रूप में प्रस्तुत कर सकता है और उसका पासवर्ड बदल सकता है, जिससे हैकर पूरे कॉर्पोरेट नेटवर्क पर कब्ज़ा कर सकता है।

तीन सेकंड में एक कॉर्पोरेट नेटवर्क पर कब्ज़ा करें

ज़ीरोलॉगन हमले का उपयोग कैसे किया जा सकता है, इसकी सीमाएँ हैं। शुरुआत के लिए, इसका उपयोग नेटवर्क के बाहर से विंडोज़ सर्वर पर कब्ज़ा करने के लिए नहीं किया जा सकता है। एक हमलावर को सबसे पहले नेटवर्क के अंदर पैर जमाने की जरूरत होती है।

हालाँकि, जब यह शर्त पूरी हो जाती है, तो हमला करने वाली कंपनी के लिए खेल सचमुच ख़त्म हो जाता है।

सिकुरा टीम ने कहा, "इस हमले का बहुत बड़ा प्रभाव है।" "यह मूल रूप से स्थानीय नेटवर्क पर किसी भी हमलावर को अनुमति देता है (जैसे कि कोई दुर्भावनापूर्ण अंदरूनी सूत्र या कोई व्यक्ति जो विंडोज को पूरी तरह से समझौता करने के लिए बस एक डिवाइस को ऑन-प्रिमाइस नेटवर्क पोर्ट में प्लग इन करें)। कार्यक्षेत्र।"

इसके अलावा, यह बग मैलवेयर और रैंसमवेयर गिरोहों के लिए भी एक वरदान है, जो अक्सर किसी कंपनी के नेटवर्क के अंदर एक कंप्यूटर को संक्रमित करने और फिर कई अन्य में फैलने पर भरोसा करते हैं। ज़ीरोलॉगन के साथ, यह कार्य काफी सरल हो गया है।

पैच उपलब्ध हैं; और भी आने को है

लेकिन ज़ीरोलॉगन को पैच करना माइक्रोसॉफ्ट के लिए कोई आसान काम नहीं था, क्योंकि कंपनी को अरबों डॉलर संशोधित करने पड़े थे डिवाइस कॉर्पोरेट नेटवर्क से जुड़ रहे हैं, जिससे अनगिनत के संचालन में प्रभावी रूप से बाधा आ रही है कंपनियां.

यह पैचिंग प्रक्रिया दो चरणों में होने वाली है। पहला पिछले महीने हुआ था, जब माइक्रोसॉफ्ट ने ज़ीरोलॉगन हमले के लिए एक अस्थायी सुधार जारी किया था।

इस अस्थायी पैच ने सभी नेटलॉगऑन प्रमाणीकरणों के लिए नेटलॉगऑन सुरक्षा सुविधाओं (जिसे जीरोलॉगन अक्षम कर रहा था) को अनिवार्य बना दिया, जिससे जीरोलॉगन हमलों को प्रभावी ढंग से तोड़ दिया गया।

बहरहाल, फरवरी 2021 के लिए एक अधिक संपूर्ण पैच निर्धारित किया गया है, अगर हमलावरों को अगस्त पैच के आसपास कोई रास्ता मिल जाए। दुर्भाग्य से, माइक्रोसॉफ्ट का अनुमान है कि यह बाद वाला पैच कुछ उपकरणों पर प्रमाणीकरण को तोड़ देगा। इस दूसरे पैच के बारे में कुछ विवरण वर्णित किए गए हैं यहाँ.

ज़ीरोलॉगन का उपयोग करके हमले दिए जाते हैं, मुख्य रूप से बग की गंभीरता, व्यापक प्रभाव और हमलावरों के लिए लाभ के कारण।

सिक्योरा ने हथियारयुक्त ज़ीरोलॉगन हमले के लिए प्रूफ-ऑफ-कॉन्सेप्ट कोड जारी नहीं किया है, लेकिन कंपनी को उम्मीद है कि आज इसकी रिपोर्ट ऑनलाइन फैलने के बाद ये अंततः सामने आएंगे।

इसी बीच कंपनी ने जारी किया है एक पायथन लिपि इसके बजाय, एक स्क्रिप्ट जो प्रशासकों को बता सकती है कि क्या उनके डोमेन नियंत्रक को सही ढंग से पैच किया गया है।

जैसा कि अपेक्षित था, हथियारयुक्त जोड़ने के लिए शाम 5:00 बजे ईटी पर अपडेट किया गया अवधारणा का प्रमाण कोड सार्वजनिक रूप से उपलब्ध करा दिया गया है, जिसका अर्थ है कि इस भेद्यता के लिए शोषण की खिड़की अब खुली है।

सुरक्षा

- अत्यधिक सुरक्षित दूरस्थ श्रमिकों की 8 आदतें

- अपने फोन से स्पाइवेयर कैसे ढूंढें और हटाएं

- सर्वोत्तम वीपीएन सेवाएँ: शीर्ष 5 की तुलना कैसे की जाती है?

- कैसे पता करें कि आप डेटा उल्लंघन में शामिल हैं - और आगे क्या करें