[AGGIORNATO] Il malware che pubblica annunci è stato individuato nel firmware di circa 40 smartphone e in una serie di popolari app mobili.

[Aggiornamento 21.3, 8.26 GMT: chiarimento aggiunto e commento da Gmobi.)

È un trojan Android che visualizza annunci indesiderati e installa software fastidiosi sui dispositivi mobili stato scoperto nel firmware degli smartphone e nelle popolari applicazioni Android, secondo ricercatori.

L'adware, soprannominato Gmobi, ha infettato il firmware di almeno 40 modelli di smartphone di fascia bassa ed è presente in numerose applicazioni fornite da rinomate aziende, hanno detto giovedì i ricercatori del Dr. Web.

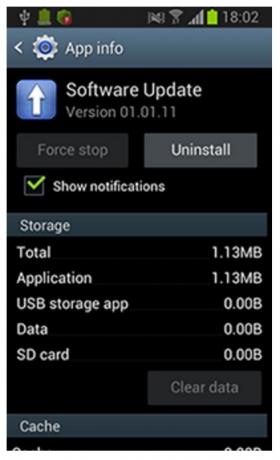

Gmobi è confezionato come programma su misura in kit di sviluppo software (SDK) per la piattaforma Android di Google. Il team afferma che mentre gli SDK vengono utilizzati dagli sviluppatori per espandere le funzionalità delle app Android, il modulo Trojan è in grado di farlo "aggiornare da remoto il sistema operativo, raccogliere informazioni, visualizzare notifiche (comprese quelle pubblicitarie) e renderlo mobile pagamenti."

A prima vista, sembra semplicemente la funzionalità di molte app legittime che scarichiamo ogni giorno.

Tuttavia, Gmobi svolge anche funzioni tipiche legate agli adware, come la visualizzazione di file indesiderati e annunci e software potenzialmente dannosi senza il consenso dell'utente ed è in grado di radicarsi nel dispositivo firmware.

Di conseguenza, il team Dr. Web ha rilevato gli SDK installati su almeno 40 smartphone di fascia bassa dannoso, così come una serie di app ospitate sul Google Play Store e etichettate queste funzioni come dannoso.

Secondo Dr. Web, lo scopo principale del Trojan è raccogliere informazioni sensibili dai dispositivi degli utenti e inviarle al server di comando e controllo (C&C) controllato da un operatore. Le informazioni raccolte includono e-mail degli utenti, disponibilità di roaming, coordinate GPS, informazioni sul dispositivo e presenza di app sullo smartphone o sul tablet.

Questi dati vengono raccolti e inviati ogni volta che il dispositivo è connesso al Web o la schermata iniziale è attiva. Il C&C risponde quindi con una notifica di oggetto JavaScript (JSON) crittografata che contiene comandi come visualizzare un annuncio o una notifica, avviare un'applicazione installata e creare collegamenti pubblicitari nella home schermo. Inoltre, è possibile che venga ordinato al trojan di scaricare e installare automaticamente i file APK.

Se su un dispositivo è installato il modulo Gmobi, è possibile che vengano visualizzati annunci pubblicitari nella barra di stato del dispositivo, nelle finestre di dialogo e sopra entrambe le applicazioni in esecuzione e la GUI del sistema operativo, oltre ad aprire fastidiose pagine pubblicitarie nei browser o tramite Google Play infetto applicazione.

Quando questi vengono visualizzati, gli utenti fanno clic sugli annunci e il software viene scaricato (involontariamente) dall'utente, viene generato un profitto. Tuttavia, con le applicazioni mobili gratuite supportate da pubblicità, spesso ti aspetti di dover gestire annunci fastidiosi in cambio di software.

Sicurezza

- 8 abitudini dei lavoratori remoti altamente sicuri

- Come trovare e rimuovere spyware dal telefono

- I migliori servizi VPN: come si confrontano i primi 5?

- Come scoprire se sei coinvolto in una violazione dei dati e cosa fare dopo

I ricercatori affermano che le app tra cui Trend Micro Dr. Safety, Dr. Booster e Asus WebStorage sono state colpite dal malware.

Il team di sicurezza ha informato le aziende del problema e ora almeno TrendMicro Dr. Safety e TrendMicro Dr. Booster hanno disattivato le funzioni intrusive. Asus sta valutando il modo migliore per affrontare il problema.

Raimund Genes, CTO di Trend Micro, ha detto a ZDNet che il modulo era incluso nelle versioni freemium delle app, ma non ha mai fatto parte delle alternative di sicurezza mobile a pagamento. L'adware è stato integrato come parte di un'iniziativa in Asia, in cui Trend Micro "offriva prodotti gratuiti per ricevere informazioni in cambio di opportunità di upselling". I geni hanno commentato:

"Poiché Dr. Web classifica questa funzione come potenziale software o malware indesiderato, abbiamo discusso questo modello di business con il venditore.

Anche se non hanno nascosto la funzione del modulo integrato, abbiamo chiaramente indicato su Google Play quali saranno i dati accessibili dalle nostre app, concordiamo con Dr. Web che questa raccolta di dati potrebbe essere percepita come offensiva o dannosa attività. Di conseguenza, abbiamo deciso di rimuovere il modulo in questione fino a quando non avremo raggiunto una soluzione con il nostro partner su metodi più trasparenti per le offerte freemium."

La società dietro l'"adware", General Mobi, contesta le affermazioni del Dr. Web, dicendo a ZDNet che il modulo non è un minaccia per gli utenti, e piuttosto funge da mezzo per i fornitori per fornire agli utenti un firmware veloce via etere (FOTA) aggiornamenti. Inoltre, quando viene firmato un contratto tra un venditore e GMobi, esistono clausole rigorose per prevenire abusi.

L'azienda ha dichiarato in una dichiarazione a ZDNet tramite e-mail:

"Nel contesto della proliferazione di malware nel mondo connesso, dove milioni di nuovi utenti arrivano online probabilmente per... Per la prima volta, GMobi FOTA consente agli OEM di fornire aggiornamenti SW tempestivi per proteggere i dispositivi e ridurre la costosa gestione del servizio clienti costo.

Tutti i rilasci SW avvengono in stretto coordinamento con i rispettivi OEM. Tutte le comunicazioni con i clienti avvengono con il consenso e l'approvazione dell'OEM.

Siamo pienamente consapevoli del potenziale uso improprio e delle operazioni in aree grigie da parte di molti dei nostri concorrenti, GMobi non lo è mai stato mai oltrepassato il confine delle operazioni commerciali etiche e oltre l'obbligo contrattuale con gli OEM e la fine utenti.

Abbiamo esteso il nostro servizio FOTA ai partner di app come Trend Micro e vari altri partner sotto forma di SDK a seconda dello scopo è ancora una volta molto ben definito [...] e rientra nell'ambito del contratto di licenza con l'utente finale (EULA) tra l'editore dell'app e end utente.

Nel complesso, è sufficiente dire che non si è verificato un solo caso di abuso del potere di accesso e dei dati degli utenti da parte di GMobi."

Smartphone di fascia alta indispensabili per gli utenti aziendali

Continua a leggere: Le migliori scelte

- Come aumentare il profitto del mining Bitcoin del 30% con meno sforzo

- Il malware Android SMS roota e dirotta il tuo dispositivo, a meno che tu non sia russo

- Bug bounties: quali aziende offrono denaro ai ricercatori?

- Shodan: il messaggero della privacy del motore di ricerca IoT

- Cosa succede quando si diffondono dati bancari rubati nel Dark Web?