Il bug potrebbe essere utilizzato per creare vaccini (temporanei) LockerGoga.

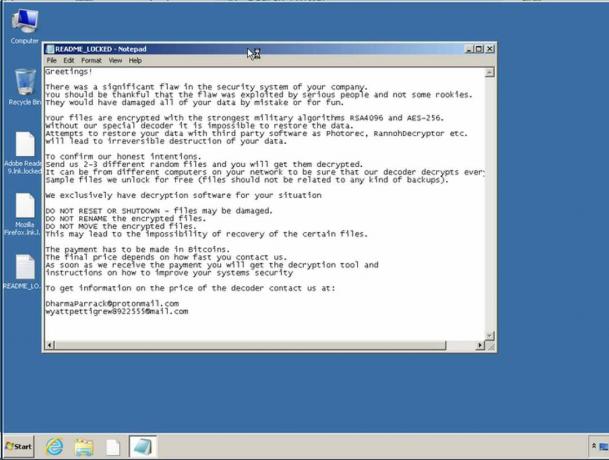

LockerGoga, il ransomware che ha colpito Norsk Hydro e due aziende chimiche statunitensi nell'ultimo mese, contiene un bug il suo codice potrebbe consentire alle vittime di "vaccinare" i propri PC e mandare in crash il ransomware prima che crittografi i file locali.

Sicurezza

- 8 abitudini dei lavoratori remoti altamente sicuri

- Come trovare e rimuovere spyware dal telefono

- I migliori servizi VPN: come si confrontano i primi 5?

- Come scoprire se sei coinvolto in una violazione dei dati e cosa fare dopo

Il bug, scoperto dai ricercatori di sicurezza di Alert Logic, si trova in una subroutine di LockerGoga che viene eseguita prima che inizi il processo di crittografia.

La subroutine è una scansione di base di tutti i file sul sistema della vittima, quindi il ransomware sa quali file crittografare e cosa ignorare.

I ricercatori di Alert Logic affermano che se LockerGoga incontra un file LNK (collegamento) che contiene un percorso non valido, il processo del ransomware si blocca senza eseguire la successiva crittografia.

"Abbiamo identificato due condizioni per il file '.lnk' che gli permetterebbero di fermare il ransomware sul suo cammino," il team di Alert Logic disse. "Il file '.lnk' è stato creato per contenere un percorso di rete non valido. Al file '.lnk' non è associato alcun endpoint RPC."

Questo trucco potrebbe consentire ai fornitori di antivirus di creare quello che chiamano un "vaccino", un'app che crea file LNK non validi sui computer degli utenti che impediscono l'esecuzione di LockerGoga.

Tuttavia, questo bug offre solo un sollievo temporaneo. Anche il gruppo ransomware LockerGoga verrà a conoscenza del problema e lo applicherà in una versione futura.

Emergono due nuove vittime di LockerGoga

LockerGoga è uno dei ceppi di ransomware più pericolosi al giorno d'oggi. Negli ultimi tre mesi, il ransomware è stato utilizzato come parte di attacchi altamente mirati contro obiettivi di alto profilo.

Gli hacker violano le grandi aziende e, dopo aver ottenuto l'accesso alle reti interne, distribuiscono LockerGoga su quante più workstation possibile per il massimo danno.

Società di ingegneria francese Altran, fornitore norvegese di alluminio Norsk Hydro, e due aziende chimiche statunitensi, Essione E Momento, hanno segnalato infezioni finora, e nel fine settimana sono emerse notizie delle ultime due società colpite.

Mentre Norsk Hydro ha detto non pagherebbe il riscatto e invece ripristinano i computer infetti da vecchi backup, le cose non sono state rosee a Momentive.

Si dice che la società abbia ordinato nuovi computer per sostituire quelli crittografati da LockerGoga, secondo a Rapporto sulla scheda madre citando un dipendente.

Le 15 principali minacce malware che affliggono te e la tua organizzazione

Maggiore copertura ransomware:

- La contea della Georgia paga la cifra esorbitante di 400.000 dollari per sbarazzarsi di un'infezione ransomware

- Ransomware: una guida esecutiva a una delle più grandi minacce sul Web

- I fan di PewDiePie continuano a creare ransomware spazzatura

-

Il produttore di alluminio passa alle operazioni manuali dopo l'infezione da ransomware

- La Federazione di Polizia colpita da un attacco ransomware

- Norsk Hydro non pagherà la richiesta di riscatto e ripristinerà dai backup

-

Un nuovo ransomware richiede il pagamento tramite WeChat Pay in Cina CNET

- Ransomware: un trucchetto per i professionisti TechRepublic