Varnostni raziskovalec je našel več težav s kodo.

(Slika: ZDNet)

V preteklih letih smo videli veliko vprašljivih varnostnih izdelkov trdoglavih startupov, ki pravijo, da želijo rešiti svet, a povzročajo več težav, kot so vredni.

Varnostno "kačje olje" je pravi problem. To so aplikacije, izdelki ali storitve, ki ponujajo malo vrednosti ali vrednosti, vendar trdijo, da odpravljajo težavo. Dovolj neškodljivi so, če se nihče ne poškoduje, a ljudje, ki iščejo varnost, so pogosto tisti, ki jo najbolj potrebujejo. Izdelki z napako jih lahko spravijo v večjo nevarnost. V nekaterih delih sveta lahko izogibanje nadzoru biti razlika med življenjem in smrtjo.

Preberite tudi: Spletna varnost 101: Nasveti za zaščito vaše zasebnosti pred hekerji

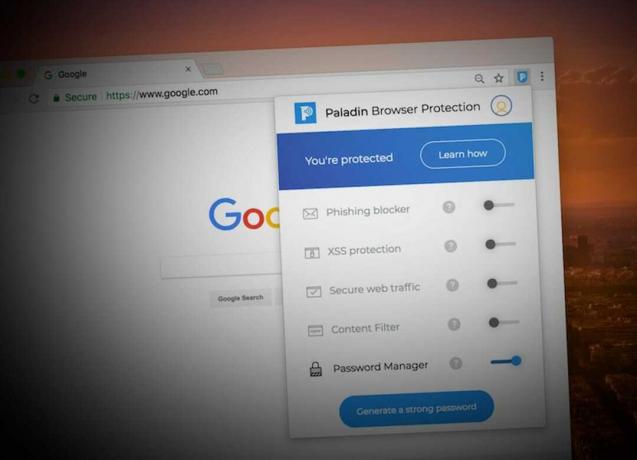

Najnovejša domnevna varnostna rešitev prihaja iz Paladin, leto dni staro zagonsko podjetje, ki trdi, da lahko njegova na novo uvedena razširitev za Chrome po mnenju objava v blogu, "pomaga potrošnikom, da se popolnoma izognejo vdorom." (To je takojšnja rdeča zastava, saj noben varnostni strokovnjak ne bi nikoli izjavil, da je tako.) Brezplačna razširitev obljublja za blokiranje poskusov lažnega predstavljanja, zavarovanje javnih povezav Wi-Fi in preprečevanje napak med skripti med spletnimi mesti, ki lahko zavedejo uporabnika, da preda občutljive informacije.

Poleg tega je podjetje dejalo, da mora še opraviti neodvisen varnostni pregled, vendar ga namerava, vključno z revizijo SOC 2 na svojih sistemih pozneje letos -- po izdaji.

Za vsak izdelek, ki se osredotoča na varnost, je dovolj slabo, če reviziji rečete "še ne". Poglobili smo se in vključili varnostne raziskovalce, ki so prišli do zaključka, da je razširitev pomanjkljiva tako v zasnovi kot v izvedbi in lahko na koncu ogrozi uporabnike.

"Ti fantje se počutijo kot zagonsko podjetje," je dejal John Wethington, varnostni raziskovalec, ki je pregledal kodo razširitve za ZDNet.

Ker smo prejšnji teden prvič dobili v roke različico pred zagonom, različica ob torkovi predstavitvi vsebuje skoraj popolnoma enako kodo kot razširitev, ki je bila analizirana. Obe različici sta vsebovali velike težave, ki so dvomile o učinkovitosti razširitve.

Tukaj je nekaj vrhuncev.

Upravitelj gesel razširitve uporablja šifriranje AES-256, močan in široko uporabljen standard. Wethington je ugotovil, da so bila gesla dodatno kodirana z uporabo statične vrednosti soli, kar pomeni, da je vsako geslo zgoščeno na enak način. Uporaba dinamična sol, edinstvena za vsakega uporabnika, je široko vidna kot bolj varen.

Kot vsak standard šifriranja je tudi dober generator naključnih števil potreben za obrambo pred napadi s surovo silo, ki lahko dešifrirajo podatke. Toda upravitelj gesel uporablja Chance, ki vključuje Mersenne Twister, ki ni kriptografsko varen in je bil postopno opuščen iz večine sodobnih aplikacij in storitev. Razvijalci podjetja Chance opozarjajo na spletni strani projekta da se knjižnica "verjetno ne bi smela uporabljati za nobene kriptografske aplikacije."

Pred objavo smo se obrnili na soustanovitelja Paladina, Hana Wanga, da bi podjetju omogočili komentiranje.

Wang je dejal, da se knjižnica Chance uporablja "samo za pomoč pri ustvarjanju" gesel in da podatke, ki jih ustvari knjižnica je "še vedno veliko bolj odporna na napad s surovo silo kot uporabniško ustvarjena gesla enake dolžine."

"Soljenje je bilo izvedeno na začetku, ko smo (sic) raziskovali dodatno uporabo zgoščevanja za zaznavanje trkov, vendar smo na koncu to spodbudili funkcionalnosti za prihodnjo posodobitev izdelka in soljeni ključ se je večinoma uporabljal za šifriranje AES256,« je dejal Wang, ki se ne strinja z Wethingtonovim ugotovitve. "Ker smo zmanjšali naše zgoščevanje gesel, ni bilo več potrebe po dinamičnem soljenju gesel."

V zadnjem letu so raziskovalci pokazali, da lahko enostavno napovedati izid Mersenne Twister, odpiranje katere koli aplikacije ali storitve, ki uporablja generator naključnih števil, zrel za napad.

Wethington je tudi ugotovil, da je glavno geslo, ki se uporablja za šifriranje upravitelja gesel, popolnoma dešifrirano, kar je tvegana tehnika, ki razkrije geslo, namesto da bi varno preverila njegovo zgoščeno vrednost.

Paladin je dejal, da je to "podrobnost izvedbe (sic), pri kateri smo želeli šifrirati blob gesel z nizi, ki jih je posredoval uporabnik," in da bo podjetje to morda spremenilo v prihajajoči posodobitvi.

Paladin pravi, da lahko vzame nezavarovano funkcijo zaščite Wi-Fi uporabnika - ali katero koli internetno povezavo - in jo šifrira, "da vas izogne kakršni koli nevarnosti." Funkcija je v bistvu posrednik, ki ga usmerjanje vaših nešifriranih podatkov prek šifrirane cevi do strežnikov podjetja in nazaj.

Pri tem morate podjetju zaupati ves svoj internetni promet in upati, da ga ne bodo zlorabili. Internetni promet uporabnikov teče prek strežnika, ki poganja široko uporabljen odprtokodni proxy Squid.

Will Strafach, varnostni raziskovalec, ki je pregledal naše ugotovitve, je dejal, da je ta tehnika "neverjetno tvegana", saj razširitev pošilja vse občutljive informacije uporabnika.

"To je nekaj, kar morate storiti le, če imate visoko kakovostno utrjeno infrastrukturo in so uporabniki 100-odstotni zavedajo, kaj zaupajo podjetju – in zdi se, da tega sploh ne povedo jasno,« je komentiral.

Wang je dejal, da je večina - vendar ne ves - uporabniškega občutljivega prometa šifrirana s HTTPS, "zato nimamo dostopa do njihovega odprtega besedila."

Preberite tudi: Mit o odgovornem šifriranju: Strokovnjaki pravijo, da ne more delovati (CNET)

Pri obdelavi tako občutljivih uporabniških podatkov smo vprašali o nedavnih spremembah predpisov o zasebnosti -- nova zakonodaja EU o varstvu podatkov GDPR, ki lahko podjetjem kaznuje do štiri odstotke globalnega prihodka podjetja za prejšnje leto. Družba je dejala, da "trenutno ne ponuja razširitve v EU." Kolega v naši pisarni v Združenem kraljestvu je lahko brez težav namestil razširitev. Podjetje lastno politiko zasebnosti navedbe, da se uporabniški podatki lahko prenesejo izven EU, da jih podjetje obdela.

Pri nadaljnjem kopanju je Wethington tudi ugotovil, da funkcija proxy razširitve nima varnostne kopije v primeru izpada. Če spletno mesto podjetja ne deluje ali je izpostavljeno napadu z zavrnitvijo storitve, bo prikazan brskalnik uporabnika brez povezave.

Wang je dejal, da podjetje uporablja več strežnikov z uravnoteženo geografsko obremenitvijo, ki temeljijo na Azure, za dvema končnima točkama proxy za porazdelitev obremenitve med uporabniki.

Wethington je tudi ugotovil, da lahko funkcija zaščite pred lažnim predstavljanjem razširitve, ki se v veliki meri zanaša na storitev lažnega predstavljanja OpenDNS, ogrozi podatke brskanja uporabnikov. Paladinova funkcija lažnega predstavljanja preveri sumljivo domeno glede na OpenDNS, nato postrga domeno iz naslovne vrstice brskalnika in jo predloži v trgovino Firebase, ki jo vodi podjetje – za katero Wethington pravi, da učinkovito zbira črni seznam sumljivih domen z uporabo OpenDNS. podatke.

Paladin je dejal, da "ničesar ne hrani", razen če uporabnik odda lažno e-poštno poročilo. Wang je dejal, da bo podjetje "samo obdelovalo e-poštna sporočila na spletu, ko jih uporabnik prebere, tako da dostopamo le do najmanjše količine podatkov za izdelavo disertacije o e-poštnih sporočilih z lažnim predstavljanjem."

V kodi smo ob zagonu našli tudi trdo kodirane poverilnice Firebase, ki so vsakomur omogočile dostop do računa podjetja. (Nismo preverjali, ker bi to kršilo zakone ZDA o vdiranju.)

Wang je dejal, da so to poverilnice na strani odjemalca, ki jih podjetje uporablja "za zagotovitev sinhronizacije uporabniških podatkov v njihovih brskalnikih v realnem času in tudi zaklepanje dovoljenj na uporabnika za izolacijo."

Seznam dovoljenih domen vsebuje tudi več oglaševalskih in medijskih omrežij, ki omogočajo prikazovanje oglasov v uporabnikovem brskalniku. Čeprav sama po sebi ni težava, razširitev nima mehanizma za blokiranje zlonamerne oglase, pri čemer je uporabnik prepuščen na milost in nemilost oglaševalskim omrežjem, da izločijo zlonamerno oglaševanje. Lansko leto zloraba dosegli rekordne ravni, po poročilih.

Paladin je dejal, da njegov izdelek "nikoli oglaševan" kot zaviralec oglasov in da "večina" oglasnih omrežij ne vnaša zlonamerne kode iz lastnih domen.

Kakršno koli sekundarno nalaganje iz neoglaševalskega omrežja "bi bilo cenzurirano s strani našega proxy omrežja, enako kot neposreden dostop do zlonamerne strani," je dejal Wang, vendar ni povedal, kako.

Funkcija zaščite med spletnimi mesti (XSS) uporablja običajen pravilnik (regex), ki je zasnovan tako, da brskalniku prepreči izvajanje kode, ki vsebuje določene znake. Kritiki so dolgo trdil ki uporablja politike regularnih izrazov ne more vedno zaščititi proti napadom XSS -- še posebej, če je koda zakrita.

Paladin je dejal, da je prepričan, da je njegova politika regularnih izrazov dovolj za preprečevanje napadov XSS.

Našli smo tudi vrstico kode, ki je kazala na odprto, nezaščiteno vedro Amazon S3, do katerega je lahko dostopal vsak. V vedru ni bilo občutljivih podatkov. Paladin je dejal, da je bilo to "načrtovano", da se preizkusi, ali je uporabnik za prestreznim portalom, kot je stran za registracijo Wi-Fi.

Dovolj je reči, da ima razširitev zaskrbljujoče težave. Kar je še bolj presenetljivo, je nazadnjaški pristop k resnemu jemanju lastnega izdelka. Namesto da bi si vzeli čas za izboljšanje razširitve, je podjetje začelo brez kakršnih koli pomembnih varnostnih pregledov.

Preberite tudi: Upravitelji gesel: goljufija za profesionalce (TechRepublic)

"Na žalost za nič hudega sluteče uporabnike zlahka postanejo žrtev trženja izdelkov, ki neumno trdijo o svojih zmožnostih," je dejal Wethington. "Bolj zaskrbljujoče je, da prodajalci poskušajo braniti nekatere prakse, ki so jih sprejeli, čeprav očitno niso v najboljšem stanju. interese varnosti končnih uporabnikov in so v nasprotju z industrijskimi standardi in najboljšimi praksami, uveljavljenimi na okopih današnje grožnje pokrajina."

Brez dvoma je podaljšanje obetalo. Vendar je znano, da je varnostne aplikacije težko zgraditi in nikoli ne bodo popolne, zaradi česar so deležne najhujših kritik zaradi najmanjše slabosti. Celo nekatere najbolj cenjene aplikacije za njihovo kakovost izdelave lahko trpi v rokah najpreprostejši hrošči.

Paladin je slabo premišljen in tvega, da bo svojim uporabnikom dal lažen občutek varnosti - ali še huje, da bo njihove podatke izpostavil večjemu tveganju.

Poglej tudi

Imate nasvet?

Nasvete lahko varno pošljete prek Signala in WhatsApp na 646-755–8849. PGP e-pošto lahko pošljete tudi s prstnim odtisom: 4D0E 92F2 E36A EC51 DAAE 5D97 CB8C 15FA EB6C EEA5.

Preberi zdajZDNET PREISKAVE

- Raziskovalci pravijo, da ima alkotest pomanjkljivosti, ki vzbujajo dvom o neštetih obsodbah

- Tožbe ogrožajo raziskave infosec – ravno takrat, ko jih najbolj potrebujemo

- Program NSA Ragtime cilja na Američane, kažejo razkrite datoteke

- Razkriti dokumenti TSA razkrivajo val varnostnih pomanjkljivosti na newyorškem letališču

- Vlada ZDA je prisilila tehnološka podjetja, naj predajo izvorno kodo

- Milijoni Verizonovih zapisov strank, razkritih v varnostni napaki

- Spoznajte skrivnostne tehnološke posrednike, ki dostavljajo vaše podatke agenciji NSA

- Znotraj svetovnega terorističnega seznama, ki skrivaj spremlja milijone

- 198 milijonov Američanov je prizadelo 'največje' razkritje volilnih podatkov

- Velika Britanija je sprejela "najskrajnejši zakon o nadzoru, ki je bil kdaj sprejet v demokraciji"

- Microsoft pravi, da se v sistemu Windows 10 S ne izvaja nobena znana izsiljevalska programska oprema, zato smo jo poskušali vdreti

- Dokument, ki je pricurljal v javnost, razkriva načrte Združenega kraljestva za širši internetni nadzor