Son yedi yıldır Microsoft ve Intel, yazılımdaki güvenlik açıklarından yararlanmak için geri dönüş odaklı programlamayı kullanan, savunulması zor saldırıları ortadan kaldırmak için teknikler geliştiriyor.

Intel'in yeni CPU düzeyi teknolojisi, geri dönüş ve atlama odaklı programlamayı kullanan saldırıları engellemek için tasarlanmıştır.

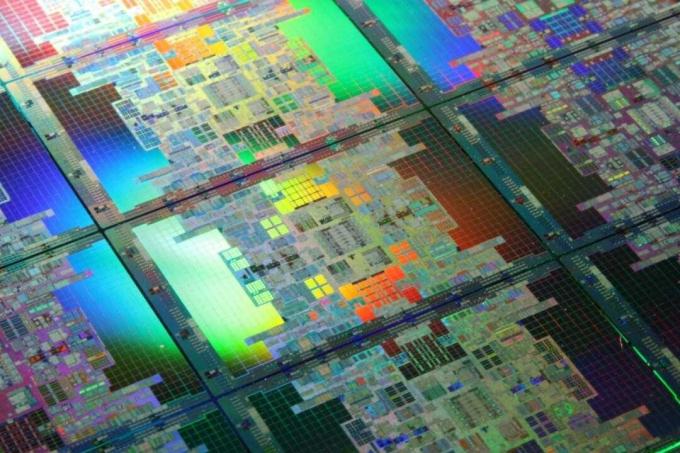

Intel, bellek açıklarından yararlanmak için geri dönüş odaklı programlamayı kullanan saldırıları yenmek için çip düzeyinde bir plan geliştirdi.

Yeni tedbirler bir özet halinde açıklandı Intel'den önizleme özellikleri Kontrol Akışı Uygulama Teknolojisini (CET) ve bunun ROP ve atlama yönelimli programlamayı (JOP) kullanan açıklardan nasıl kurtulacağını açıklıyor.

CET, uygulamalar ve işletim sistemi çekirdekleri için koruma sunarak bu iki saldırı türüne karşı savunma yeteneklerindeki boşluğu doldurmayı hedefliyor.

Oku bunu

Intel kuantum hesaplama çabalarına 50 milyon dolar yatırım yapıyor

Şimdi OkuSaldırganlar, çalıştırılamayan bellek ve kod imzalama gibi işletim sistemi güvenlik önlemlerini atlamak amacıyla kötü amaçlı kod yürütmek için ROP ve JOP'u kullanabilir.

Örneğin ROP saldırıları, veri yürütme engelleme (DEP) ve adres alanı düzeni rastgeleleştirme (ASLR) gibi kötü amaçlı yazılım yüklemek için mevcut bellek kullanımı azaltımlarını atlayabilmiştir.

"ROP veya JOP saldırılarının tespit edilmesi veya önlenmesi özellikle zordur çünkü saldırgan, program davranışını değiştirmek için yürütülebilir bellekten çalışan mevcut kodu yaratıcı bir şekilde kullanır." açıkladı Baidu Patel, Intel'in Yazılım ve Hizmetler grubundaki (SSG) platform güvenlik mimarisi ve strateji ekibinin yöneticisi.

"ROP/JOP'un tespit edilmesini veya önlenmesini zorlaştıran şey, saldırganın yürütülebilir bellekten çalışan mevcut kodu kullanmasıdır. Pek çok yazılım tabanlı tespit ve önleme tekniği sınırlı bir başarı ile geliştirilmiş ve uygulanmıştır." diye ekledi Patel.

ROP saldırılarına karşı CET, yalnızca kontrol aktarım işlemleri için kullanılan gölge yığınlarını kullanıma sunar. Bu gölge yığınları veri yığınından yalıtılır ve kurcalanmaya karşı korunur.

CET, CALL ve RETURN talimatlarına odaklanır ve verilerde saklanan dönüş adresini gölge yığınla karşılaştırır. Adresler eşleşmezse bir istisna işaretlenir.

Intel belgede şöyle açıklıyor: "Gölge yığınları etkinleştirildiğinde, CALL komutu dönüş adresini hem veri hem de gölge yığınına gönderir. RET komutu her iki yığından da dönüş adresini çıkarır ve bunları karşılaştırır. İki yığının dönüş adresleri eşleşmiyorsa işlemci bir kontrol koruma istisnası (#CP) sinyali verir."

Patel'e göre CET spesifikasyonu Intel ve Microsoft'un geliştirdiği tekniklerin doruk noktasıdır. ROP/JOP'a karşı kapsamlı bir savunma bulmak amacıyla son yedi yılda ortaklaşa geliştirildi saldırılar.

"Ayrıca çözümün yalnızca uygulamalara değil, aynı zamanda işletim sistemi çekirdeklerine de uygulanabilir olduğundan ve çoğu programlama dili kullanılarak yazılan yazılımlara faydalı olduğundan emin olmak istedik. Ayrıca, CET için etkinleştirilen yazılımın herhangi bir güvenlik avantajı olmasa da eski platformlarda değişiklik yapmadan çalışmasını sağlamak istedik. Son olarak ve en önemlisi bilinen tüm ROP/JOP saldırılarını ele almak istedik" diye yazdı Patel.

Intel hakkında daha fazlasını okuyun

- Intel, Moore Yasasının zayıflamasıyla büyük çip yükseltmelerinin hızını yavaşlatıyor

- Intel, Xeon E7 V4 işlemcilerini piyasaya sürüyor ve analitik iş yüklerini gözlüyor

- Intel, 10 TB SSD'leri piyasaya sürmeye hazırlanıyor (veya bugün 13 TB'lık bir sürücüyü alabilirsiniz)