Атаки почалися через два дні після того, як Cisco випустила патч, через день після того, як дослідники опублікували демонстраційний код експлойту.

Через два дні після того, як Cisco виправила серйозну вразливість у популярному бренді маршрутизаторів SOHO, і через день після публікації коду підтвердження концепції, хакери почали сканування та атаки, використовуючи згадану помилку безпеки, щоб заволодіти невиправленими пристроїв.

Безпека

- 8 звичок дуже безпечних віддалених працівників

- Як знайти та видалити шпигунське програмне забезпечення з телефону

- Найкращі служби VPN: як порівняти 5 найкращих?

- Як дізнатися, чи причетні ви до витоку даних, і що робити далі

Вразливість, відстежується як CVE-2019-1663, було відзначено, коли він вийшов 27 лютого, оскільки отримав оцінку серйозності від команди Cisco 9,8 з максимальних 10.

Він отримав таку високу оцінку, тому що помилка є тривіальною для використання та не вимагає передових навичок кодування та складних процедур атаки; він повністю обходить процедури автентифікації; і маршрутизатори можуть бути атаковані віддалено через Інтернет, зловмисникам не потрібно бути фізично присутніми в тій самій локальній мережі, що й уразливий пристрій.

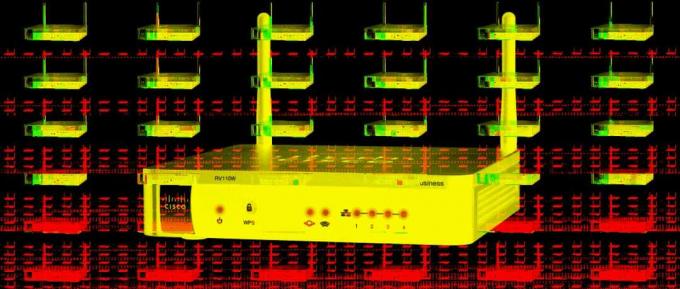

Постраждалі моделі включають Cisco RV110, RV130 і RV215, усі вони є маршрутизаторами WiFi, розгорнутими на малих підприємствах і в житлових будинках.

Це означає, що власники цих пристроїв навряд чи будуть стежити за сповіщеннями безпеки Cisco, і більшість із них маршрутизатори залишаться без виправлень - на відміну від великих корпоративних середовищ, де ІТ-персонал уже розгорнув би Виправлення Cisco.

Згідно зі скануванням фірми з кібербезпеки Rapid7, є понад 12 000 таких пристроїв, доступних в Інтернеті, переважна більшість із яких розташовано в США, Канаді, Індії, Аргентині, Польщі та Румунії.

За даними фірми з кібербезпеки Bad Packets, яка повідомила про виявлення сканувань 1 березня, усі ці пристрої зараз піддаються атаці.

Спостерігається збільшення кількості сканувань із перевіркою «login.cgi» — ймовірно, шукаються вразливі маршрутизатори Cisco RV110W, RV130W і RV215W.

— Звіт про погані пакети (@bad_packets) 1 березня 2019 р

Доказ концепції для CVE-2019-1663, який дозволяє RCE, нещодавно опублікував @PenTestPartners: https://t.co/ndqhxGMgI9pic.twitter.com/J3KG3xSz5w

Компанія виявила хакерів, які сканували ці типи маршрутизаторів за допомогою експлойту, опублікованого днем раніше в блозі Pen Test Partners, британської фірми з кібербезпеки.

Минулого року один із дослідників Pen Test Partners разом із двома іншими китайськими експертами з безпеки виявили цю вразливість.

У своєму публікація в блозіПартнери Pen Test Partners звинуватили в першопричині CVE-2019-1663 кодерів Cisco, які використовують ганебно небезпечну функцію мови програмування C, а саме strcpy (копіювання рядка).

Повідомлення в блозі компанії містило пояснення того, як використання цієї функції програмування C залишило механізм автентифікації маршрутизаторів Cisco RV110, RV130 і RV215. відкрито для переповнення буфера, що дозволяло зловмисникам переповнювати поле пароля та приєднувати шкідливі команди, які виконувалися з правами адміністратора під час автентифікації процедури.

Зловмисники, які прочитали допис у блозі, схоже, використовують приклад, наведений у статті Pen Test Partners, щоб заволодіти вразливими пристроями.

Будь-який власник цих пристроїв повинен буде якомога швидше застосувати оновлення. Якщо вони вважають, що їх маршрутизатор вже зламано, рекомендується оновити мікропрограму пристрою.

Коли пристрої IoT/домашньої автоматизації вибухають

Відповідні новини про кібербезпеку:

- Корпорація Майкрософт розгортає засоби пом’якшення Retpoline Spectre від Google для користувачів Windows 10

- Додаток Intel HBFA з відкритим кодом, який допоможе перевірити безпеку вбудованого програмного забезпечення

-

Новий експлойт дозволяє зловмисникам отримати контроль над пристроями Windows IoT Core

- Недоліки Thunderclap впливають на те, як Windows, Mac, Linux обробляють периферійні пристрої Thunderbolt

- Картка Intel SGX розширює захист безпеки SGX до хмарних центрів обробки даних

-

Adobe випускає зовнішнє оновлення для виправлення ColdFusion zero-day

- Як IoT використовується для сільського господарства Австралії у 2019 році TechRepublic

- Повідомляється, що електричний скутер Xiaomi вразливий до злому CNET