Вирішення, чи файл заражений чи безпечний від a Результат сканування VirusTotal може бути неприємно, коли половина антивіруса показує, що він заражений, а інша половина показує, що він чистий.

Ви можете спробувати проаналізувати наполовину виявлений файл за допомогою служби онлайн-пісочниці, наприклад ThreatExpert але звіт показує лише поведінку програми під час її запуску та не повідомляє, що вона робить, коли параметр увімкнено або коли натиснуто кнопку в програмі.

Це коли програмне забезпечення ізольованого програмного середовища, наприклад Пісочниця вступає в дію, дозволяючи вам запускати будь-які програми на вашому комп’ютері, незалежно від того, безпечні вони чи заражені, але будь-які зміни все одно не вплинуть на ваш комп’ютер.

Хоча Sandboxie в основному використовується для забезпечення безпеки комп’ютера шляхом запуску програм в ізольованому просторі, його також можна використовувати для аналізу поведінки програми.

Ось 2 способи дослідити зміни, внесені у вашу комп’ютерну систему програмами, запущеними в Sandboxie.Автоматичний аналіз за допомогою Buster Sandbox Analyzer

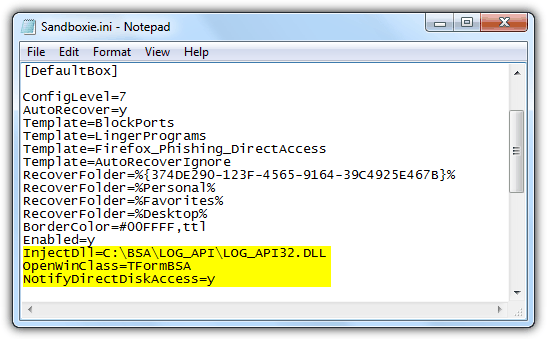

Buster Sandbox Analyzer (BSA) — це безкоштовний інструмент, який можна використовувати для спостереження за діями будь-якого процесу, який виконується в Sandboxie. Незважаючи на те, що BSA є портативним програмним забезпеченням, воно не працює відразу та потребує посібника одноразова конфігурація щоб завантажити файл BSA DLL, додавши 3 рядки до файлу конфігурації Sandboxie INI.

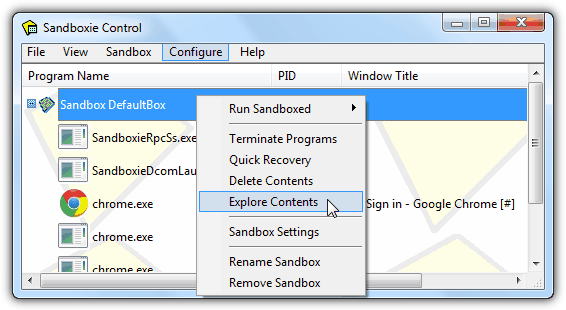

Зверніть увагу, що якщо ви збираєтеся слідувати точним інструкціям щодо встановлення з офіційного веб-сайту, ви повинні розпакувати папку Buster Sandbox Analyzer у корінь вашого диска C:\. Після цього запустіть виконуваний файл BSA.EXE з папки C:\bsa, і вам потрібно буде ввести шлях до папки пісочниці, щоб перевірити, де знаходиться папка пісочниці Sandboxie. Щоб отримати розташування, відкрийте Sandboxie Control, двічі клацнувши жовту піктограму повітряного змія в області сповіщень, перетягніть будь-яку програму та опустіть її до Sandbox DefaultBox. Тепер клацніть правою кнопкою миші на Sandbox DefaultBox у вікні керування та виберіть «Дослідити вміст».

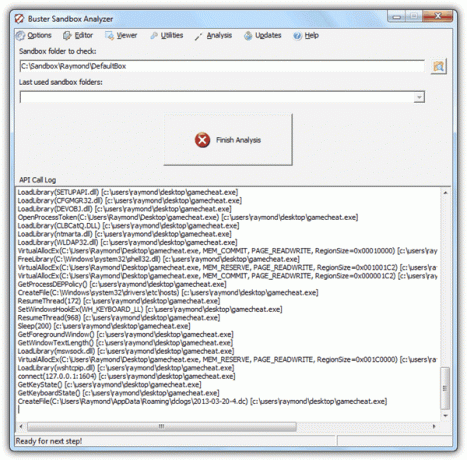

Відкриється вікно провідника із шляхом до пісочниці, який можна скопіювати та вставити в «Папку пісочниці для перевірки». Натисніть кнопку «Почати аналіз» на Buster Sandbox Analyzer, і тепер ви зможете запустити програму, яку хочете проаналізувати в Sandboxie. Коли програма запускається в Sandboxie, ви побачите вікно журналу викликів API в BSA, яке заповнюється інформацією.

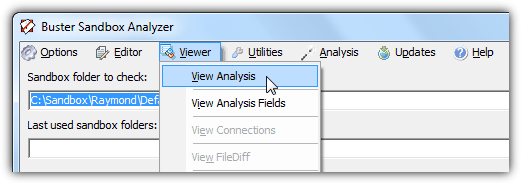

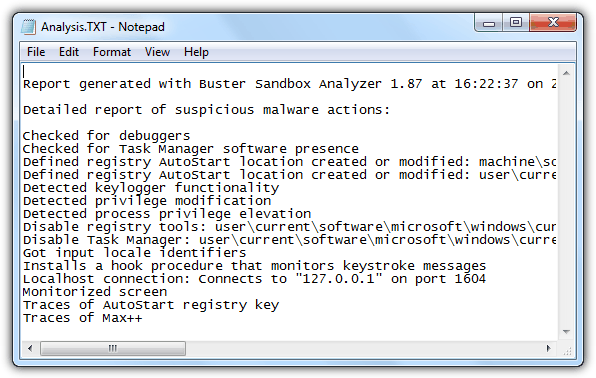

Коли ви завершите тестування програми та захочете проаналізувати поведінку програми, вам спочатку знадобиться щоб завершити процес із Sandboxie Control, клацнувши правою кнопкою миші та виберіть «Завершити Програми». Поверніться до Buster Sandbox Analyzer і натисніть кнопку «Завершити аналіз». Натисніть «Переглядач» на панелі меню та виберіть «Переглянути аналіз». Відкриється текстовий файл аналізу з докладним звітом про дії програми, яку ви запускали в Sandboxie.

На знімку екрана нижче наведено приклад дій, створених DarkComet RAT. Він перевіряє наявність налагоджувачів, програмного забезпечення диспетчера завдань, створює автозапуск у реєстрі, реєстрація натискань клавіш, підвищення привілеїв, відключення regedit і диспетчера завдань і підключається до віддаленого хосту з номером порту.

додаткові нотатки: деякі зловмисні програми мають функцію захисту від налагодження, завдяки якій вони автоматично припиняють роботу під час запуску інструменти налагодження або віртуальні машини, щоб запобігти аналізу або змусити менш досвідчених користувачів подумати, що файл безпечний. Buster Sandbox Analyzer, безумовно, випереджає гру, оскільки він оновлюється принаймні раз на місяць, щоб запобігти розпізнаванню зловмисним програмним забезпеченням як налагоджувача.

Завантажте Buster Sandbox Analyzer

Ручний аналіз

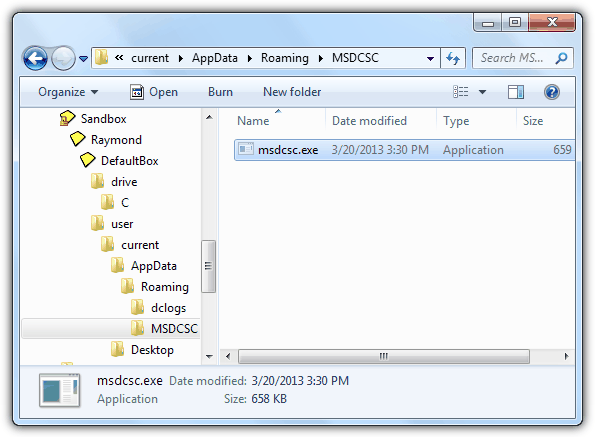

Аналіз поведінки програми вручну з Sandboxie можливий без використання сторонніх інструментів, але ви не отримаєте детального аналізу порівняно з використанням Buster Sandbox Analyzer. Ви можете легко з’ясувати, чи програму ізольованого програмного середовища запрограмовано скидати додаткові файли на жорсткий диск і додав будь-які значення автозапуску в реєстрі, що є достатнім доказом, щоб визначити, що програма є зловмисний.

Щоб переглянути зміни файлу, клацніть правою кнопкою миші DefaultBox у вікні керування Sandboxie та виберіть «Огляд вмісту» або перейдіть безпосередньо до C:\Sandbox\[Username]\DefaultBox\. Якщо ви бачите будь-яку папку, наприклад «диск» або «користувач», це означає, що програма ізольованого програмного середовища створила деякі файли на жорсткому диску. Продовжуйте відкривати папки, доки не побачите файли. Нижче наведено приклад підозрілої поведінки, коли програма ізольованого програмного середовища, запущена з робочого столу, створює іншу свою копію в папці даних програми поточного користувача.

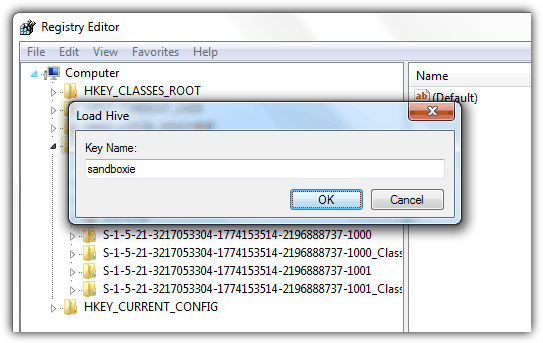

Що стосується аналізу змін реєстру, вам доведеться спочатку завершити роботу програми з Sandboxie Control. Натисніть WIN+R, щоб відкрити вікно «Виконати», введіть regedit і натисніть OK. Розгорніть папку реєстру HKEY_USERS, двічі клацнувши її, клацніть «Файл» на панелі меню та виберіть Завантажити Hive. Перейдіть до C:\Sandbox\[UserName]\DefaultBox\ і відкрийте RegHive без розширення файлу. Введіть будь-що, наприклад sandboxie, для назви ключа для легкої ідентифікації та натисніть OK.

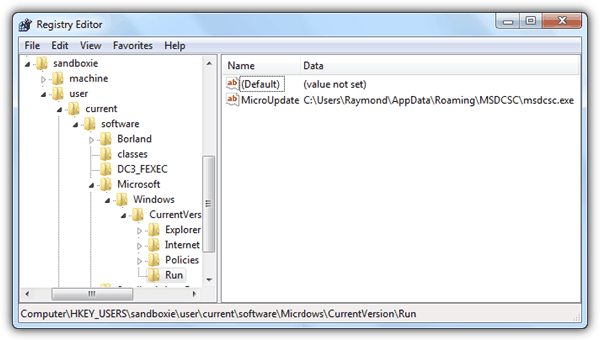

Ще одна папка реєстру з назвою, яку ви раніше встановили для імені ключа, буде додано в кінець HKEY_USERS. Тепер ви можете розгорнути папку реєстру, щоб проаналізувати значення, які додаються чи змінюються.

Як ви можете бачити на прикладі знімка екрана вище, програма ізольованого програмного середовища в Sandboxie також додала автоматичний запуск значення для поточного користувача в реєстрі, щоб запустити файл, який було скинуто до папки Application Data під час входу користувача в. Користувач комп’ютера з досвідом і знаннями зможе оцінити, що поведінка програми ізольованого програмного середовища, швидше за все, є зловмисною, і ви можете отримати підтвердження своїх висновків, відправка файлу антивірусному аналітику за допомогою X-Ray.

Не розголошуйте мою особисту інформацію.