Entscheiden, ob eine Datei infiziert oder sicher ist Ergebnis des VirusTotal-Scans Es kann frustrierend sein, wenn die Hälfte des Antivirenprogramms anzeigt, dass es infiziert ist, während die andere Hälfte anzeigt, dass es sauber ist.

Sie können versuchen, die zur Hälfte erkannte Datei mit einem Online-Sandbox-Dienst wie zu analysieren Bedrohungsexperte Der Bericht zeigt jedoch nur das Verhalten des Programms beim Start an und sagt Ihnen nicht, was es tut, wenn eine Option aktiviert ist oder wenn auf eine Schaltfläche im Programm geklickt wird.

Dies ist der Fall, wenn die Sandbox-Software wie z Sandboxie kommt ins Spiel, indem es Ihnen ermöglicht, alle Programme auf Ihrem Computer auszuführen, unabhängig davon, ob sie sicher oder infiziert sind, ohne dass Änderungen Ihren Computer beeinträchtigen.

Obwohl Sandboxie hauptsächlich dazu dient, Ihren Computer durch die Ausführung von Programmen an einem isolierten Ort zu schützen, kann es auch zur Analyse des Programmverhaltens verwendet werden.

Hier sind zwei Möglichkeiten, um die Änderungen zu untersuchen, die an Ihrem Computersystem durch Programme vorgenommen werden, die in Sandboxie ausgeführt werden.Automatische Analyse mit Buster Sandbox Analyzer

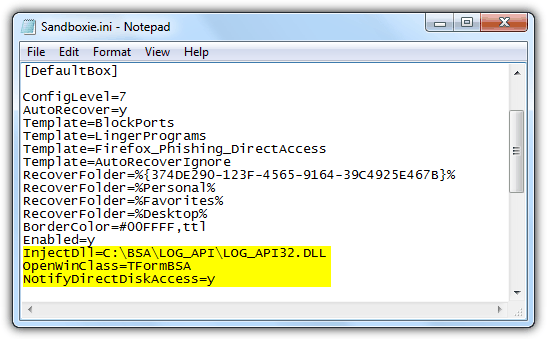

Buster Sandbox Analyzer (BSA) ist ein kostenloses Tool, mit dem Sie die Aktionen aller Prozesse überwachen können, die in Sandboxie ausgeführt werden. Obwohl es sich bei BSA um eine portable Software handelt, funktioniert sie nicht sofort und erfordert ein Handbuch einmalige Konfiguration um eine BSA-DLL-Datei zu laden, indem Sie 3 Zeilen zur INI-Konfigurationsdatei des Sandboxies hinzufügen.

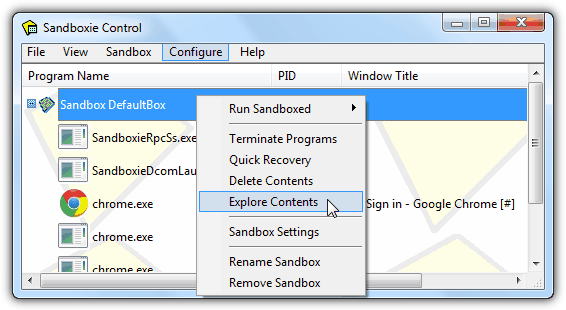

Beachten Sie bitte, dass Sie den Buster Sandbox Analyzer-Ordner in das Stammverzeichnis Ihres Laufwerks C:\ extrahieren müssen, wenn Sie den genauen Installationsanweisungen auf der offiziellen Website folgen möchten. Sobald dies erledigt ist, führen Sie die ausführbare Datei BSA.EXE im Ordner C:\bsa aus und Sie müssen den Pfad des Sandbox-Ordners eingeben, um zu überprüfen, wo sich der Sandbox-Ordner von Sandboxie befindet. Um den Standort zu ermitteln, öffnen Sie die Sandboxie-Steuerung, indem Sie im Benachrichtigungsbereich auf das gelbe Kite-Tray-Symbol doppelklicken und ein beliebiges Programm per Drag & Drop in die Sandbox DefaultBox ziehen. Klicken Sie nun mit der rechten Maustaste auf die Sandbox DefaultBox im Steuerungsfenster und wählen Sie „Inhalte erkunden“.

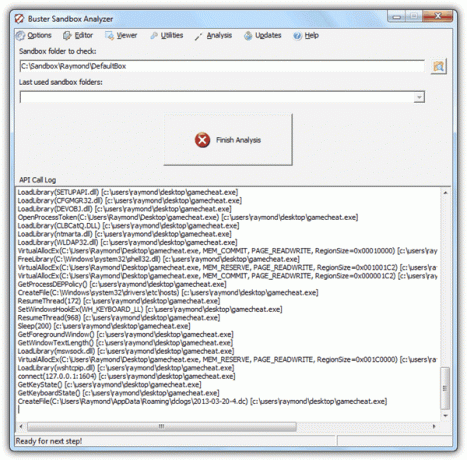

Es öffnet sich ein Explorer-Fenster mit dem Pfad zur Sandbox, den Sie kopieren und in den „Sandbox-Ordner zum Überprüfen“ einfügen können. Klicken Sie im Buster Sandbox Analyzer auf die Schaltfläche „Analyse starten“ und Sie können nun das Programm ausführen, das Sie in Sandboxie analysieren möchten. Wenn ein Programm unter Sandboxie ausgeführt wird, wird das API-Aufrufprotokollfenster in BSA mit Informationen gefüllt.

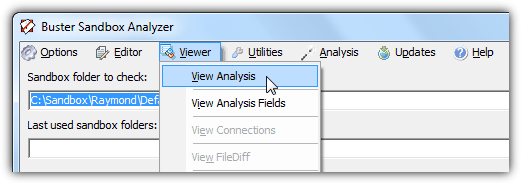

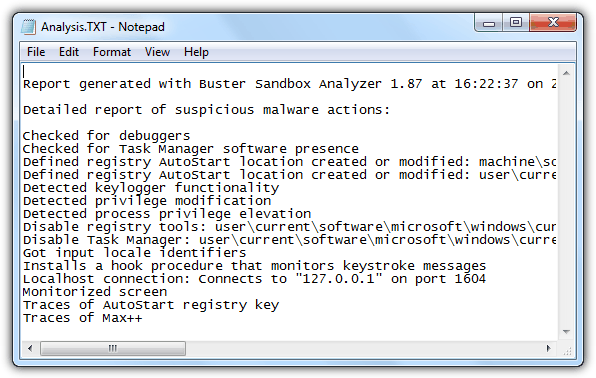

Sobald Sie mit dem Testen des Programms fertig sind und das Verhalten des Programms analysieren möchten, benötigen Sie zunächst Folgendes Um den Vorgang über die Sandboxie-Steuerung zu beenden, klicken Sie mit der rechten Maustaste und wählen Sie „Beenden“. Programme“. Gehen Sie zurück zum Buster Sandbox Analyzer und klicken Sie auf die Schaltfläche „Analyse beenden“. Klicken Sie in der Menüleiste auf „Viewer“ und wählen Sie „Analyse anzeigen“. Es öffnet sich eine Analysetextdatei mit einem detaillierten Bericht über die Aktionen des Programms, das Sie in Sandboxie ausgeführt haben.

Der Screenshot unten ist ein Beispiel für die von DarkComet RAT erstellten Aktionen. Es prüft auf Debugger, das Vorhandensein von Task-Manager-Software, erstellt einen automatischen Start in der Registrierung, Tastatureingaben protokollieren, Privilegienerhöhung, Deaktivieren von Regedit und Task-Manager und stellt eine Verbindung zu einem Remote-Host mit Portnummer her.

Zusätzliche Bemerkungen: Einige Malware verfügt über eine Anti-Debugger-Funktion, die sich automatisch selbst beendet, wenn sie ausgeführt wird Debugging-Tools oder virtuelle Maschinen, um die Analyse zu verhindern oder weniger erfahrene Benutzer zu der Annahme zu verleiten, dass die Datei ist sicher. Buster Sandbox Analyser ist mit Sicherheit die Nase vorn, da er mindestens einmal im Monat aktualisiert wird, um zu verhindern, dass Malware ihn als Debugger erkennt.

Laden Sie Buster Sandbox Analyzer herunter

Manuelle Analyse

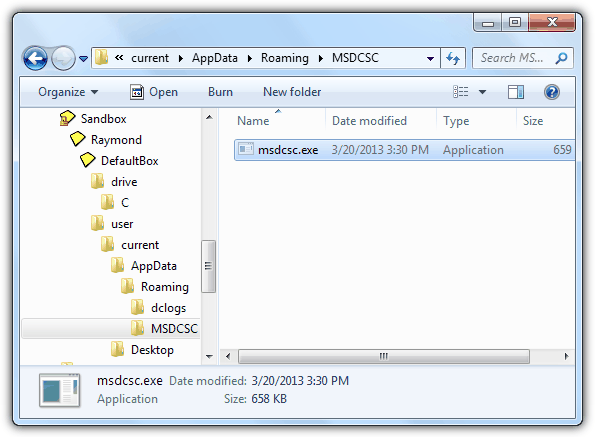

Die manuelle Analyse des Programmverhaltens von Sandboxie aus ist ohne die Verwendung von Tools von Drittanbietern möglich, Sie erhalten jedoch im Vergleich zur Verwendung von Buster Sandbox Analyzer keine detaillierte Analyse. Sie können leicht herausfinden, ob die Sandbox-Anwendung so programmiert ist, dass sie zusätzliche Dateien auf der Festplatte ablegt und alle Autostart-Werte in der Registrierung hinzugefügt, was ein ausreichender Beweis dafür ist, dass das Programm vorhanden ist bösartig.

Um die Dateiänderungen anzuzeigen, klicken Sie im Sandboxie-Steuerungsfenster mit der rechten Maustaste auf die DefaultBox und wählen Sie „Inhalte durchsuchen“ oder gehen Sie alternativ direkt zu C:\Sandbox\[Benutzername]\DefaultBox\. Wenn Sie einen Ordner wie „Laufwerk“ oder „Benutzer“ sehen, bedeutet dies, dass die Sandbox-Anwendung einige Dateien auf der Festplatte erstellt hat. Greifen Sie weiter auf die Ordner zu, bis Sie einige Dateien sehen. Nachfolgend finden Sie ein Beispiel für ein verdächtiges Verhalten, bei dem eine vom Desktop aus ausgeführte Sandbox-Anwendung eine weitere Kopie von sich selbst im Anwendungsdatenordner des aktuellen Benutzers erstellt.

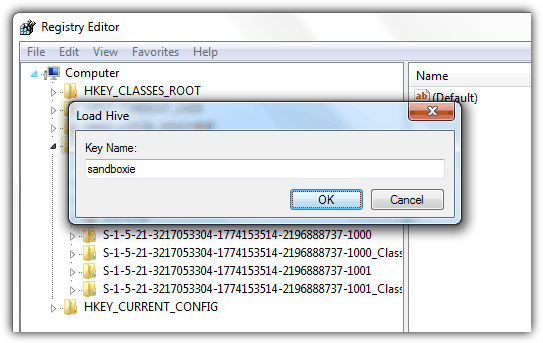

Um die Registrierungsänderungen zu analysieren, müssen Sie zunächst das Programm über Sandboxie Control beenden. Drücken Sie WIN+R, um das Fenster „Ausführen“ zu öffnen, geben Sie ein regedit und klicken Sie auf OK. Erweitern Sie den Registrierungsordner HKEY_USERS, indem Sie darauf doppelklicken, klicken Sie in der Menüleiste auf Datei und wählen Sie aus Hive laden. Navigieren Sie zu C:\Sandbox\[Benutzername]\DefaultBox\ und öffnen Sie es RegHive ohne Dateierweiterung. Geben Sie als Schlüsselnamen etwa „Sandboxie“ ein, um die Identifizierung zu erleichtern, und klicken Sie auf „OK“.

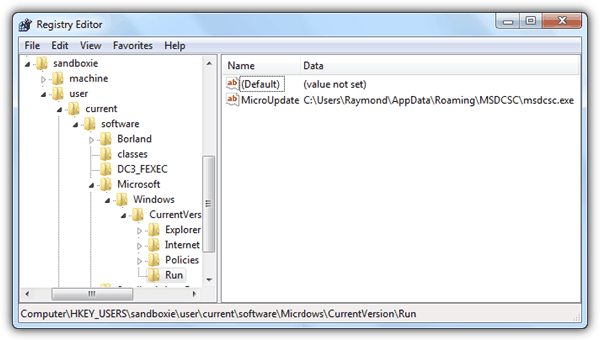

Am Ende von HKEY_USERS wird ein weiterer Registrierungsordner mit dem Namen hinzugefügt, den Sie zuvor für den Schlüsselnamen festgelegt haben. Sie können jetzt den Registrierungsordner erweitern, um die hinzugefügten oder geänderten Werte zu analysieren.

Wie Sie dem Beispiel-Screenshot oben entnehmen können, hat die Sandbox-Anwendung in Sandboxie auch einen automatischen Start hinzugefügt Wert an den aktuellen Benutzer in der Registrierung, um die Datei auszuführen, die beim Anmelden des Benutzers im Ordner „Anwendungsdaten“ abgelegt wurde In. Ein Computerbenutzer mit Erfahrung und Wissen könnte einschätzen, dass das Verhalten der Sandbox-Anwendung höchstwahrscheinlich böswillig ist, und Sie können eine Bestätigung Ihrer Ergebnisse erhalten Senden der Datei an den Antiviren-Analysten mithilfe von X-Ray.

Geben Sie meine persönlichen Daten nicht weiter.