Uzbrucēji izmantoja Android, Chrome un Windows ievainojamību kombināciju, tostarp gan nulles, gan n-dienu darbības.

Google šodien publicēja sešu daļu ziņojumu, kurā sīki aprakstīta sarežģīta uzlaušanas operācija, ko uzņēmums atklāja 2020. gada sākumā un kuras mērķauditorija bija gan Android, gan Windows ierīču īpašnieki.

Skatīt arī

Windows 10 drošība: “Tik labi, tā var bloķēt nulles dienas bez ielāpiem”

Sistēmas, kurās darbojas operētājsistēmas Windows 10 jubilejas atjauninājums, tika pasargātas no diviem ļaunprātīgiem gadījumiem, pat pirms Microsoft bija izdevusi tām ielāpus, atklājuši tās pētnieki.

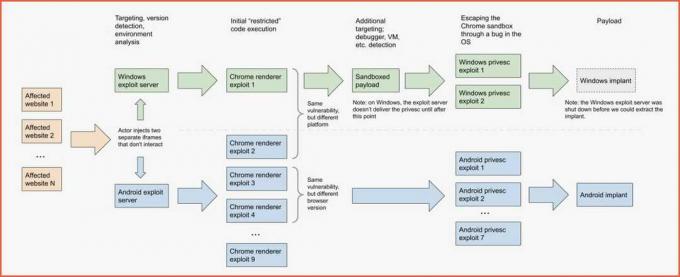

Lasiet tagadUzbrukumi tika veikti, izmantojot divus izmantošanas serverus, kas nodrošina dažādas izmantošanas ķēdes dzirdinātāju uzbrukumi, Google teica.

Tāpat: Labākie VPN

"Viens serveris bija paredzēts Windows lietotājiem, otrs - Android," sacīja Project Zero, viena no Google drošības komandām. pirmais no sešiem emuāra ierakstiem.

Google paziņoja, ka abi ļaunprātīgie serveri izmantoja Google Chrome ievainojamības, lai sākotnēji nostiprinātos cietušajās ierīcēs. Kad lietotāja pārlūkprogrammās tika izveidots sākotnējais ieejas punkts, uzbrucēji izvietoja OS līmeņa ekspluatāciju, lai iegūtu lielāku kontroli pār upura ierīcēm.

Izmantošanas ķēdes ietvēra gan nulles dienas, gan n-dienu ievainojamību kombināciju, kur nulles diena attiecas uz kļūdām programmatūras ražotājiem nav zināms, un n-diena attiecas uz kļūdām, kas ir izlabotas, bet joprojām tiek izmantotas mežonīgs.

Kopumā Google teica, ka ekspluatācijas serveri saturēja:

- Četras "renderētāja" kļūdas pārlūkprogrammā Google Chrome, no kurām viena tās atklāšanas brīdī vēl bija 0 diena.

- Divas smilškastes glābšanas darbības, kas ļaunprātīgi izmanto trīs 0 dienu ievainojamības operētājsistēmā Windows.

- Un "privilēģiju eskalācijas komplekts", kas sastāv no publiski zināmiem n-dienu ekspluatācijas gadījumiem vecākām Android OS versijām.

Četras nulles dienas, kuras visas tika izlabotas 2020. gada pavasarī, bija šādas:

- CVE-2020-6418 - Chrome ievainojamība programmā TurboFan (fiksēts 2020. gada februārī)

- CVE-2020-0938 - Fonta ievainojamība operētājsistēmā Windows (fiksēts 2020. gada aprīlī)

- CVE-2020-1020 - Fonta ievainojamība operētājsistēmā Windows (fiksēts 2020. gada aprīlī)

- CVE-2020-1027 - Windows CSRSS ievainojamība (fiksēts 2020. gada aprīlī)

Google teica, ka, lai gan viņi neatrada nekādus pierādījumus par Android nulles dienas ekspluatācijām, kas mitinātas ekspluatācijas serveros, tās drošības pētnieki uzskata, ka draudu aktierim, visticamāk, bija piekļuve arī Android nulles dienām, taču, visticamāk, viņš tos neviesa serveros, kad tā pētnieki atklāja to.

Google: izmantošanas ķēdes bija sarežģītas un labi izstrādātas

Kopumā Google raksturoja izmantošanas ķēdes kā "izstrādātas efektivitātei un elastībai, pateicoties to modularitātei".

"Tie ir labi izstrādāti, sarežģīti kodi ar dažādām jaunām izmantošanas metodēm, nobriedušu reģistrēšanu, sarežģītas un aprēķinātas pēcizmantošanas metodes, kā arī liels antianalīžu un mērķpārbaužu apjoms. Google teica.

"Mēs uzskatām, ka ekspertu komandas ir izstrādājušas un attīstījušas šīs izmantošanas ķēdes," taču Google nesniedza nekādu citu informāciju par uzbrucējiem vai upuru veidiem, uz kuriem tie vērsti.

(Es domāju, TBH jūs, iespējams, varat izdarīt diezgan saprātīgu minējumu par to, kurš to darītu. Droši vien jūs varat saskaitīt to aktieru skaitu pasaulē, kuriem būtu grūti izmantot visus šos profesionalitātes aspektus no vienas puses. Ar pirkstiem paliek pāri.)

— Braiens Pitsburgā (@arekfurt) 2021. gada 12. janvāris

Kopā ar savu ievada emuāra ierakstu Google ir publicējis arī ziņojumus, kuros sīki aprakstīts a Chrome "bezgalības kļūda" izmanto uzbrukumos, Chrome izmantošanas ķēdes, Android izmantošanas ķēdes, darbības pēc ekspluatācijas Android ierīcēs, un Windows ekspluatācijas ķēdes.

Sniegtajai informācijai būtu jāļauj citiem drošības pakalpojumu sniedzējiem identificēt uzbrukumus saviem klientiem un izsekot upurus un citus līdzīgus uzbrukumus, ko veicis tas pats apdraudējuma dalībnieks.

Raksta nosaukums atjaunināts neilgi pēc publicēšanas, mainot terminu "masīvs" uz "sarežģīts", jo nav informācijas par šīs darbības mērogu, kas pamatotu sākotnējo formulējumu.

Drošība

- 8 ļoti drošu attālināto darbinieku ieradumi

- Kā atrast un noņemt spiegprogrammatūru no tālruņa

- Labākie VPN pakalpojumi: kā salīdzināt labākos 5?

- Kā uzzināt, vai esat iesaistīts datu pārkāpumā, un ko darīt tālāk